Datenpolitik #30: Cybercrime ist politisch

Ausgerechnet autoritäre Staaten werden ausformulieren, was unter Cybercrime fällt. Österreich hat neue Regeln zur Datenbeschlagnahme

Jedes Digitalverbrechen ist politisch. Das hat weniger mit der Natur des Verbrechens zu tun als mit seiner Definition. Genauer gesagt mit seiner fehlenden Definition. Denn auch das ist ein Symptom des schwierigen Verhältnisses von Politik und Technik.

Datenbeschlagnahme

Im Kleinen zeigt sich das an den Bemühungen des Nationalrats in Österreich, neue Regeln für digitale Strafverfolgung in neue Formen zu gießen. Im Großen wundert man sich als Beobachter über Diskussion und fehlende Diskussion zu grundlegenden Begriffen im Rahmen der UN Cybercrime Convention, die jetzt zur Unterzeichnung aufliegt.

Der Reihe nach: In Österreich wurde diese Woche ein neues Gesetz zur Sicherstellung und Auswertung von Daten und Datenträgern verabschiedet. Anlass war, wie so oft in Digitalgesetzen, die Aufhebung der Vorgängerbestimmung durch den Verfassungsgerichthof. Die neue Version ist nun mit zahlreichen Vor-, Hin- und Rücksichten ausgestattet. Sicherstellungen müssen begründet und vom Gericht genehmigt werden, die ausgewertete Datenmenge muss zeitlich und inhaltlich eingeschränkt werden und sie soll nach möglichst konkreten Parametern erfolgen. Wenn also beispielsweise ein Smartphone sichergestellt wird, um Bewegungs- oder andere Metadaten auszulesen, soll nicht auch gleich auf Fotos oder den Kommunikationsverlauf zugegriffen werden.

Schrödingers Verbrechen, Heisenbergs Verdacht

Das klingt gut, ich habe dennoch zwei Fragen.

Zum einen können Einschränkungen umgangen werden, wenn Gefahr im Verzug ist. Dazu zählt auch die Gefahr des Fernlöschens von Daten. Bei Smartphones etwa besteht also immer Gefahr im Verzug - bedeutet das in der Praxis, dass auf beschlagnahmte Smartphones immer sofort zugegriffen werden darf?

Zum anderen: Der Zugriff auf Daten muss generell genehmigt werden. Zusätzlich muss der Zugriff auch auf bestimmte Zeiträume, Verdachtsmomente und Datenarten eingeschränkt sein. Ermittlungsbehörden sollen also nicht einmal alles auf den Tisch bekommen, nach Belieben hierhin und dorthin sehen, oder gar mit Zufallsfunden ganz neue Verdachtsmomente finden und untermauern können. Das führt wieder zur Definitionsfrage zurück: Woher wissen Ermittler und Gerichte, nach welcher Information sie wo bei wem suchen müssen? Wie genau müssen diese Einschränkungen in der Anwendung sein? Muss zwischen Bildern und anderen Dateien - bei Smartphones etwa liegen schon bei den Speichermöglichkeiten Welten dazwischen - unterschieden werden? Sind Fotos eines Dokuments Dokumente? Welche Wiederherstellungsmethoden sind zulässig? Und wann im Verlauf der Ermittlungen müssen diese Einschränkungen vorgenommen werden? Das lässt großen Ermessensspielraum.

Das erinnert an Dilemma von Messengerüberwachung und ähnlichen einschneidenden Kontrollmaßnahmen: Überwachungen sollen nur bei begründetem Verdacht angeordnet werden können, sind aber, vor allem in der politischen Argumentation, wichtige Grundlage, um vage Verdachtsmomente konkretisieren zu können. Dieses argumentative Hamsterrad beschleunigt nach jedem terrorähnlichen Verdachtsfall in Österreich, und es wäre auch im letzen Ministerialentwurf zur Messengerüberwachung zu lesen.

Aber vielleicht kann man sich als Ermittler ja auch Begründungen und Begrenzungen der Datensicherung sparen - denn wenn wegen Gefahr im Verzug kein gerichtliche Freigabe notwendig ist, wer soll dem Zugriff dann schon Grenzen setzen? - Das Verbrechen ist politisch, die Auslegung des Gesetzes wird Diskussionsstoff bringen.

Studieren Sie Cybercrime

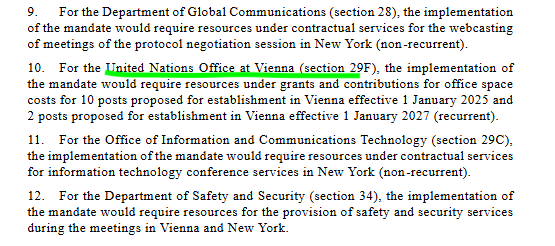

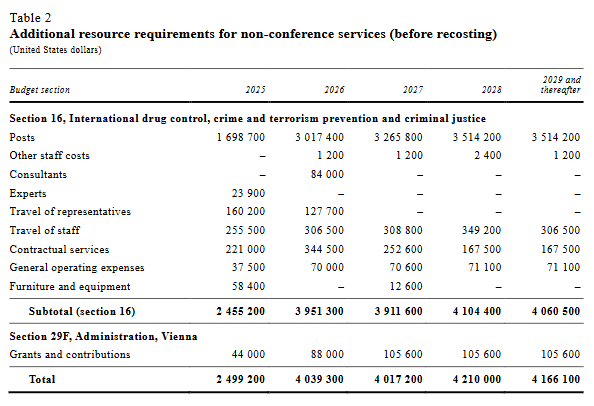

Die UN Cybercrime Convention wurde hier schon oft und ausführlich kritisiert, jetzt liegt sie zur Unterschrift auf. Nach der Annahme in der General Assembly wird das Formsache sein. UN Gremien planen schon bewundernswert konkret die mit der Umsetzung dieser Konvention verbundenen Kosten, von neuen Planstellen über Büroeinrichtung bis hin zu Veranstaltungskosten. In Wien werden zehn neue Jobs für die Umsetzung der Cybercrime Convention geplant.

Ein neuer Beitrag des Peace and Research Institute Frankfurt (PRIF) fasst noch einmal die wesentlichen Kritikpunkte zusammen - und empfiehlt dann doch, etwas überraschend, auch SkeptikerInnen die Zustimmung.

Es gäbe zwar viele Gründe, die Zustimmung zu verweigern und die Konvention weder anzuerkennen noch in nationales Recht umsetzen zu wollen. Allerdings blieben dann die autoritären Freunde der Konvention, angeführt von Russland und China, unter sich. Angesichts der zahlreichen noch offenen Punkte on der Konvention, die durch weiterführende Verhandlungen noch geschärft werden müssen, sei das das größere Übel, denn damit stünde einer laufenden Verschärfung der Konvention nichts mehr im Weg.

Mitarbeiten, um das System von innen heraus zu verändern - das klingt oft verlockend, führt aber ebenfalls oft nicht ans gewünschte Ziel.

Einer der zentralen offenen Punkte in der Argumentation des PRIF: Die Konvention sei schon dabei unklar, was als Cybercrime betrachtet werden solle. Das öffnet dem Missbrauch der Konvention für die Verfolgung politischer Verbrechen Tür und Tor.

Dabei sollte alles ganz einfach und eindeutig sein. denn schließlich betreibt das United Nations Office on Drugs and Crime, bei dem auch die Cybercrime-Bekämpfung angesiedelt ist, seit 2023 ein eigenes (von Qatar finanziertes) Cybercrime-Trainingszentrum in Doha. Eine der ersten Veranstaltungen auf den meisten Lehrplänen dort: „Introduction to Cybercrime“.

Kurse beschäftigen sich mit Open Source Intelligence, Digitaler Forensik oder dem Darknet. Die unsägliche Vermischung von Cybercrime, Überwachung und Kindesmissbrauch findet auch hier statt: Grundlagen zu Kinderpornografie-Ermittlungen stehen auf der gleichen Ebene des Lehrplans wie „Cyber Patroling“ oder „Undercover Operations“.

Die Lehrveranstaltungen sind zwei- bis fünftägige Crashkurse, deren Curricula doch leise Zweifel an der Praxisrelevanz der Ausbildung wecken. Die Übungs- und Dikussionsfragen, die Studierende nach dem Abschluss der Cybercrime-Einführung durcharbeiten sollen, setzen wohl keinen Computerführerschein voraus.

Das komplette Kursprogramm kann online eingesehen werden , die Literaturverzeichnisse bieten Einblicke, wie UN Organisationen Personal ausbilden und welche Schwerpunkte gesetzt werden. Der stärkste bleibende Eindruck: Wenn hier Experten ausgebildet werden, dann wird erstaunlich oberflächlich gearbeitet.

Wissen wir jetzt mehr darüber, was Cybercrime oder digitale Verbrechen insgesamt sind und mit welchen Mitteln sie bekämpft oder aufgeklärt werden sollen? Die Bandbreite reicht von eCommerce-Betrug über die Verbreitung unliebsamer Informationen oder das Veröffentlichen von Leaks bis zu Infrastrukturattacken und Datendiebstahl oder zur Verabredung krimineller Pläne mit digitalen Kommunikationsmitteln.

Ich bin unschlüssig, ob der Begriff schärfer gefasst werden sollte, oder ob er fallengelassen werden sollte. Die Unschärfe vergrößert den Begriff und die angeblich bekämpfte Bedrohung.

Wer wählt mit?

Rumänien hat eine Präsidentenwahl wegen externer Einflussnahme annulliert, Georgien kämpft um Informationssouveränität. Die Civil Liberties Union for Europe veröffentlicht zum Jahresende einen Rückblick auf digitale Einflussnahme rund um die EU-Wahl.

Die Datengrundlage stammt von Who Targets Me, gemessen wurden Inserate und Kampagnen von politischen Parteien. Wichtigster Faktor ist nach wie vor Facebook. Relevanteste Targeting-Kriterien waren Interessen und Alter.

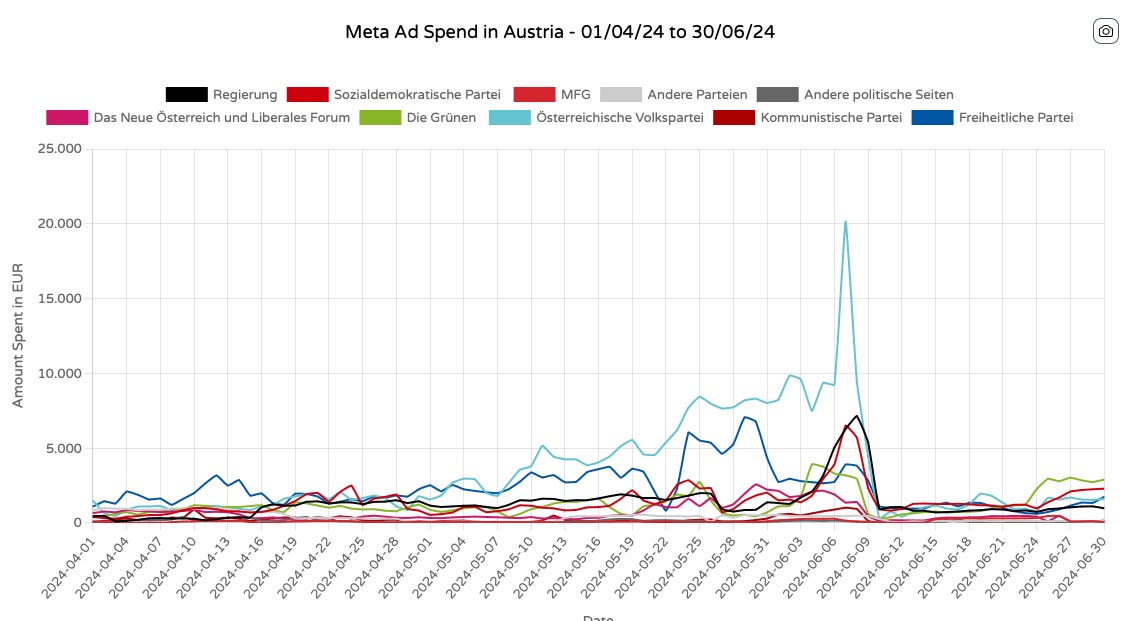

Der Befund: Vielschichtiges Targeting sorgt für fragmentierte Öffentlichkeit und damit für Missverständnisse. In Österreich hat im übrigen die ÖVP zur EU-Wahl praktisch vier Mal so viel Geld für Facebook-Werbung ausgegeben wie die anderen Parteien. Ist auch das schon Desinformation und Cybercrime?

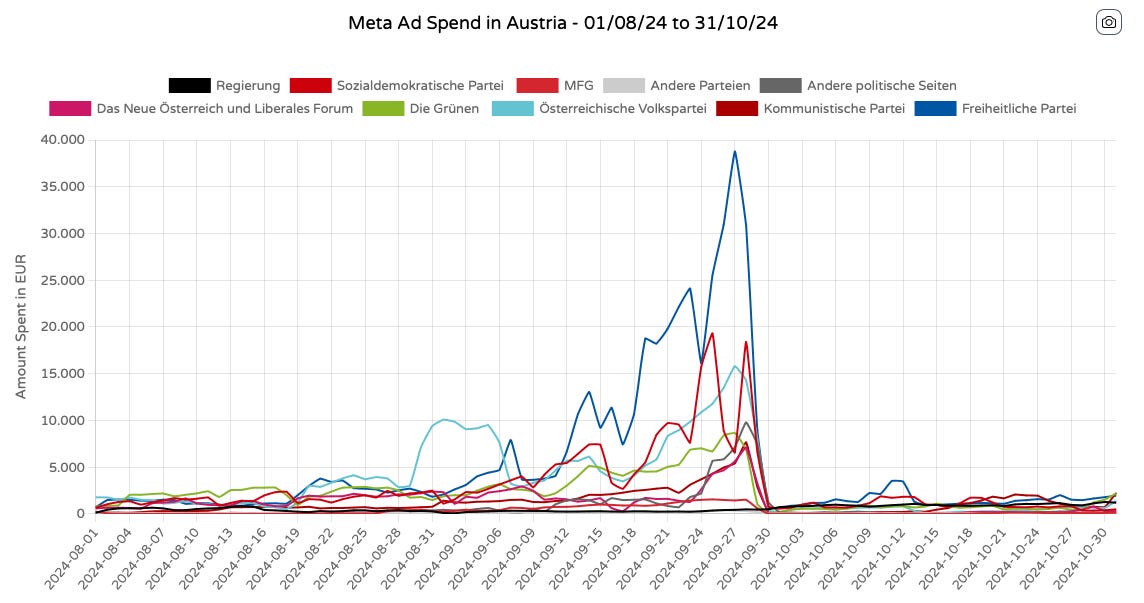

Der FPÖ war die EU-Wahl offenbar ziemlich egal, denn bei der Nationalratswahl butterten die Blauen ordentlich in Facebook-Werbung: Ihre Ausgaben waren mehr als doppelt so hoch wie die anderen Parteien.

Whotargetsme trägt die Daten in mühevoller Kleinarbeit zusammen. Dabei werden Inserenten überprüft, politischen Parteien zugeordnet und regelmäßig aktualisiert. Die Reporting Interfaces von Meta und Google für politische Werbung bleiben nämlich ziemlich bruchstückhaft. Ausgerechnet Suchgigant Google, kritisiert de Civil Liberties Union in ihrem Report, bietet nur eine äußerst schlechte Suche in den Aufzeichnungen.